Conţinut

Kali Linux poate fi folosit pentru multe lucruri, dar este probabil cel mai bine cunoscut pentru capacitatea sa de a pătrunde sau de a „pirata” rețele precum WPA și WPA2. Există sute de aplicații Windows care pretind că piratează WPA; nu-l folosi! Acestea sunt doar o înșelătorie, folosită de hackerii profesioniști pentru a pirata începători sau potențiali hackeri. Există o singură modalitate prin care hackerii pot intra în rețeaua dvs. și anume cu un sistem de operare Linux, o placă wireless cu modul monitor și aircrack-ng sau similar. De asemenea, rețineți că, chiar și cu aceste utilități, crack-ul Wi-Fi nu este pentru începători. Sunt necesare cunoștințe de bază despre cum funcționează autentificarea WPA și o anumită familiaritate cu Kali Linux și instrumentele sale, astfel încât un hacker care accesează rețeaua dvs. probabil nu va fi un începător!

A calca

Porniți Kali Linux și conectați-vă, de preferință ca root.

Porniți Kali Linux și conectați-vă, de preferință ca root. Conectați adaptorul wireless compatibil cu injecția (cu excepția cazului în care cardul de pe computer îl acceptă).

Conectați adaptorul wireless compatibil cu injecția (cu excepția cazului în care cardul de pe computer îl acceptă). Opriți toate rețelele fără fir. Deschideți un terminal și tastați airmon-ng. Aceasta va enumera toate cardurile fără fir care acceptă modul monitor (și fără injecție).

Opriți toate rețelele fără fir. Deschideți un terminal și tastați airmon-ng. Aceasta va enumera toate cardurile fără fir care acceptă modul monitor (și fără injecție). - Dacă nu sunt afișate carduri, deconectați și reconectați cardul și verificați dacă acesta acceptă modul monitor. Puteți verifica dacă cardul acceptă modul monitor tastând ifconfig într-un alt terminal - dacă cardul este listat în ifconfig, dar nu în airmon-ng, atunci cardul nu îl acceptă.

Tastați „airmon-ng start” urmat de interfața cardului wireless. De exemplu, dacă cardul dvs. se numește wlan0, ați introduce: airmon-ng start wlan0.

Tastați „airmon-ng start” urmat de interfața cardului wireless. De exemplu, dacă cardul dvs. se numește wlan0, ați introduce: airmon-ng start wlan0. - Mesajul „(modul monitor activat)” înseamnă că cardul a fost pus cu succes în modul monitor. Notați numele noii interfețe a monitorului, mon0.

Tip airodump-ng urmat de numele noii interfețe a monitorului. Interfața monitorului este probabilă lun0.

Tip airodump-ng urmat de numele noii interfețe a monitorului. Interfața monitorului este probabilă lun0.  Vedeți rezultatele Airodump. Acum va afișa o listă a tuturor rețelelor fără fir din zona dvs., împreună cu o mulțime de informații utile despre acestea. Găsiți-vă propria rețea sau rețeaua pentru care sunteți autorizat să efectuați un test de penetrare. După ce vă descoperiți rețeaua pe lista populată constant, apăsați Ctrl+C. pentru a opri procesul. Notează canalul rețelei țintă.

Vedeți rezultatele Airodump. Acum va afișa o listă a tuturor rețelelor fără fir din zona dvs., împreună cu o mulțime de informații utile despre acestea. Găsiți-vă propria rețea sau rețeaua pentru care sunteți autorizat să efectuați un test de penetrare. După ce vă descoperiți rețeaua pe lista populată constant, apăsați Ctrl+C. pentru a opri procesul. Notează canalul rețelei țintă.  Copiați BSSID-ul rețelei țintă. Acum tastați această comandă: airodump-ng -c [canal] --bssid [bssid] -w / root / Desktop / [interfață monitor]

Copiați BSSID-ul rețelei țintă. Acum tastați această comandă: airodump-ng -c [canal] --bssid [bssid] -w / root / Desktop / [interfață monitor]- Înlocuiți [canal] cu canalul rețelei țintă. Lipiți rețeaua BSSID unde se află [bssid] și înlocuiți [interfața monitorului] cu numele interfeței monitorului dvs. (mon0).

- O comandă completă ar trebui să arate astfel: airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Aștepta. Acum Airodump trebuie doar să verifice rețeaua țintă, astfel încât să putem afla informații mai specifice despre aceasta. Ceea ce facem cu adevărat este să așteptăm ca un dispozitiv să se (re) conecteze la rețea, forțând routerul să trimită strângerea de mână în patru direcții necesară pentru a sparge parola.

Aștepta. Acum Airodump trebuie doar să verifice rețeaua țintă, astfel încât să putem afla informații mai specifice despre aceasta. Ceea ce facem cu adevărat este să așteptăm ca un dispozitiv să se (re) conecteze la rețea, forțând routerul să trimită strângerea de mână în patru direcții necesară pentru a sparge parola. - Patru fișiere vor apărea, de asemenea, pe desktop; Aici este stocată strângerea de mână odată capturată, așa că nu le ștergeți! Dar nu vom aștepta cu adevărat conectarea unui dispozitiv. Nu, nu asta fac hackerii nerăbdători.

- De fapt, vom folosi un alt instrument interesant care vine cu suita aircrack numită aireplay-ng pentru a accelera procesul. În loc să aștepte conectarea unui dispozitiv, hackerii folosesc acest instrument pentru a forța un dispozitiv să se reconecteze prin trimiterea pachetelor de deauthentificare (deauth) către dispozitiv, făcându-l să creadă că este o nouă conexiune la router. Desigur, pentru ca acest instrument să funcționeze, altcineva trebuie să fie conectat mai întâi la rețea, așa că urmăriți airodump-ng și așteptați să sosească un client. Acest lucru poate dura mult timp sau doar un moment înainte ca primul să se prezinte. Dacă niciunul nu apare după o lungă așteptare, atunci este posibil ca rețeaua să fie oprită acum sau să fiți prea departe de rețea.

Rulați airodump-ng și deschideți un al doilea terminal. În acest terminal, tastați următoarea comandă: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0.

Rulați airodump-ng și deschideți un al doilea terminal. În acest terminal, tastați următoarea comandă: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0. - –0 este o comandă rapidă pentru modul de deces, iar 2 este numărul de pachete de deces care trebuie trimise.

- -a indică bssidul punctului de acces (router); înlocuiți [router bssid] cu rețeaua țintă BSSID, de exemplu 00: 14: BF: E0: E8: D5.

- -c indică clienții BSSID. Înlocuiți [client bssid] cu BSSID-ul clientului conectat; acest lucru este menționat la „STATION”.

- Și mon0 desigur înseamnă doar interfața acestui afișaj; schimbă-l dacă al tău este diferit.

- O sarcină completă arată astfel: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

presa ↵ Intrați. Vedeți cum aireplay-ng livrează pachetele și, în câteva momente, ar trebui să vedeți acest mesaj pe fereastra airodump-ng! Aceasta înseamnă că strângerea de mână a fost înregistrată și parola este în mâinile hackerului, într-o formă sau alta.

presa ↵ Intrați. Vedeți cum aireplay-ng livrează pachetele și, în câteva momente, ar trebui să vedeți acest mesaj pe fereastra airodump-ng! Aceasta înseamnă că strângerea de mână a fost înregistrată și parola este în mâinile hackerului, într-o formă sau alta. - Puteți închide fereastra aireplay-ng și faceți clic Ctrl+C. în terminalul airodump-ng, pentru a opri monitorizarea rețelei, dar nu faceți acest lucru încă, în cazul în care aveți nevoie de informații mai târziu.

- Din acest moment, procesul este complet între computer și cele patru fișiere de pe desktop. Dintre acestea, .cap este deosebit de important.

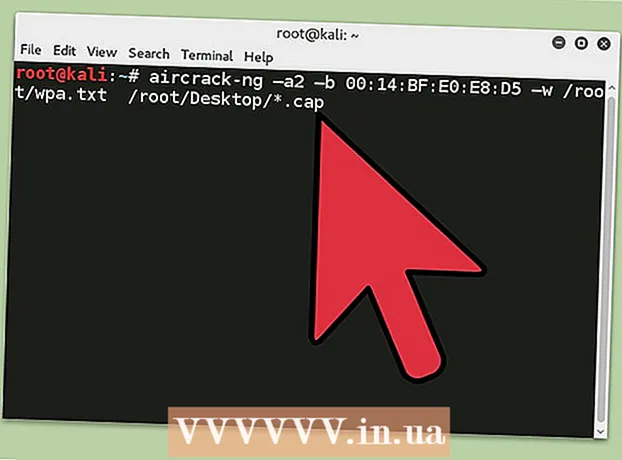

Deschideți un terminal nou. Tastați comanda: aircrack-ng -a2 -b [router bssid] -w [calea către lista de cuvinte] /root/Desktop/*.cap

Deschideți un terminal nou. Tastați comanda: aircrack-ng -a2 -b [router bssid] -w [calea către lista de cuvinte] /root/Desktop/*.cap- -a este utilizată prin metoda aircrack pentru crăparea strângerii de mână, metoda 2 = WPA.

- -b înseamnă BSSID; înlocuiți [router bssid] cu BSSID-ul routerului țintă, cum ar fi 00: 14: BF: E0: E8: D5.

- -w înseamnă glosar; înlocuiți [calea către lista de cuvinte] cu calea către o listă de cuvinte pe care ați descărcat-o. De exemplu, aveți „wpa.txt” în folderul rădăcină. Astfel "/ root / Desktop / *".

- .cap este calea către fișierul .cap cu parola; asteriscul ( *) este un wildcard în Linux și, presupunând că nu există alte fișiere .cap pe desktop, acesta ar trebui să funcționeze bine așa cum este.

- O sarcină completă arată astfel: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Așteptați ca aircrack-ng să înceapă procesul de cracare a parolei. Cu toate acestea, va sparge parola numai dacă parola se află în dicționarul selectat. Uneori nu este cazul. Dacă da, atunci îl puteți felicita pe proprietar pentru că rețeaua sa este „impenetrabilă”, bineînțeles numai după ce ați încercat fiecare listă de cuvinte pe care un hacker le-ar putea folosi sau crea!

Avertizări

- Intrarea fără permisiune a Wi-Fi-ului cuiva este considerată o faptă ilegală sau o infracțiune în majoritatea țărilor. Acest tutorial este destinat efectuării unui test de penetrare (hacking pentru a face o rețea mai sigură) și utilizării propriei rețele de testare și a routerului.

Necesități

- O instalare reușită a Kali Linux (ceea ce probabil ați făcut deja).

- Un adaptor wireless potrivit pentru modul de injectare / monitorizare

- Un glosar pentru a încerca să „spargeți” parola de strângere de mână după ce a fost comisă