![Find Network Vulnerabilities with Nmap Scripts [Tutorial]](https://i.ytimg.com/vi/3U1pJ-eJrAU/hqdefault.jpg)

Conţinut

Ești îngrijorat de securitatea rețelei tale sau a altcuiva? Asigurarea routerului împotriva intrușilor nedoriti este una dintre bazele unei rețele securizate. Unul dintre instrumentele de bază pentru această sarcină este Nmap sau Network Mapper. Acest program scanează o țintă și raportează ce porturi sunt deschise și care sunt închise. Specialiștii în securitate folosesc acest program pentru a testa securitatea unei rețele.

A calca

Metoda 1 din 2: Cu Zenmap

Descărcați programul de instalare Nmap. Puteți descărca acest lucru gratuit de pe site-ul dezvoltatorului. Este foarte recomandat să îl descărcați direct de la dezvoltator pentru a evita virușii sau fișierele false. Pachetul de instalare Nmap include Zenmap, interfața grafică pentru Nmap, care facilitează efectuarea scanărilor pentru începători fără a fi nevoie să învețe comenzi.

Descărcați programul de instalare Nmap. Puteți descărca acest lucru gratuit de pe site-ul dezvoltatorului. Este foarte recomandat să îl descărcați direct de la dezvoltator pentru a evita virușii sau fișierele false. Pachetul de instalare Nmap include Zenmap, interfața grafică pentru Nmap, care facilitează efectuarea scanărilor pentru începători fără a fi nevoie să învețe comenzi. - Programul Zenmap este disponibil pentru Windows, Linux și Mac OS X. Puteți găsi fișiere de instalare pentru toate sistemele de operare pe site-ul web Nmap.

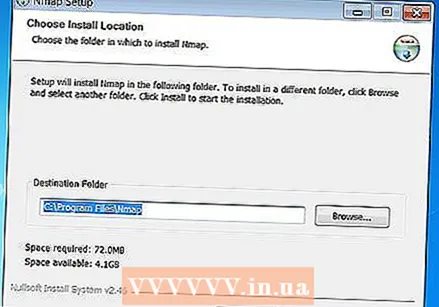

Instalați Nmap. După finalizarea descărcării, rulați programul de instalare. Veți fi întrebat ce componente doriți să instalați. Pentru a profita din plin de Nmap, trebuie să le țineți pe toate verificate. Nmap nu va instala niciun adware sau spyware.

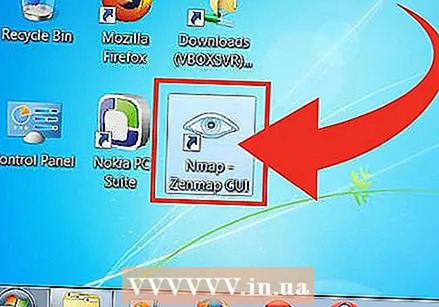

Instalați Nmap. După finalizarea descărcării, rulați programul de instalare. Veți fi întrebat ce componente doriți să instalați. Pentru a profita din plin de Nmap, trebuie să le țineți pe toate verificate. Nmap nu va instala niciun adware sau spyware.  Rulați programul Nmap GUI Zenmap. Dacă ați lăsat setările implicite în timpul instalării, ar trebui să vedeți o pictogramă pentru aceasta pe desktop. Dacă nu, verificați meniul Start. Deschiderea Zenmap va porni programul.

Rulați programul Nmap GUI Zenmap. Dacă ați lăsat setările implicite în timpul instalării, ar trebui să vedeți o pictogramă pentru aceasta pe desktop. Dacă nu, verificați meniul Start. Deschiderea Zenmap va porni programul.  Introduceți ținta pentru scanare. Programul Zenmap face scanarea un proces destul de simplu. Primul pas în efectuarea unei scanări este alegerea publicului țintă. Puteți introduce un domeniu (exemplu.com), o adresă IP (127.0.0.1), o adresă de rețea (192.168.1.0/24) sau o combinație a acestora.

Introduceți ținta pentru scanare. Programul Zenmap face scanarea un proces destul de simplu. Primul pas în efectuarea unei scanări este alegerea publicului țintă. Puteți introduce un domeniu (exemplu.com), o adresă IP (127.0.0.1), o adresă de rețea (192.168.1.0/24) sau o combinație a acestora. - În funcție de intensitatea și scopul scanării, efectuarea unei scanări Nmap poate fi contrară termenilor și condițiilor ISP-ului dvs. și poate părea suspectă. Verificați întotdeauna legislația din țara dvs. și contractul dvs. de ISP înainte de a efectua o scanare Nmap pentru alte ținte decât propria rețea.

Alege-ți profilul. Profilurile sunt grupuri prestabilite de modificatori care schimbă ceea ce este scanat. Profilurile vă permit să selectați rapid diferite tipuri de scanări fără a fi nevoie să tastați parametrii de pe linia de comandă. Alegeți profilul care se potrivește cel mai bine nevoilor dvs.:

Alege-ți profilul. Profilurile sunt grupuri prestabilite de modificatori care schimbă ceea ce este scanat. Profilurile vă permit să selectați rapid diferite tipuri de scanări fără a fi nevoie să tastați parametrii de pe linia de comandă. Alegeți profilul care se potrivește cel mai bine nevoilor dvs.: - Scanare intensă - O scanare extinsă. Include detectarea sistemului de operare, detectarea versiunilor, scanarea scripturilor, traseul de urmărire și sincronizarea agresivă a scanării. Aceasta este considerată o „scanare intruzivă”.

- Scanare Ping - Această scanare detectează dacă țintele sunt online fără porturi de scanare.

- Scanare rapidă - Aceasta este mai rapidă decât o scanare obișnuită datorită sincronizării agresive și deoarece doar scanează porturile selectate.

- Scanare regulată - Aceasta este scanarea standard Nmap fără parametri. Acesta va returna un ping și va afișa porturile deschise de la țintă.

Faceți clic pe scanare pentru a începe scanarea. Rezultatele active ale scanării sunt afișate în fila Output din Nmap. Durata scanării depinde de profilul de scanare pe care îl alegeți, de distanța fizică până la țintă și de configurația de rețea a țintei.

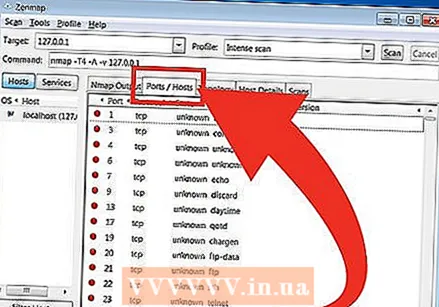

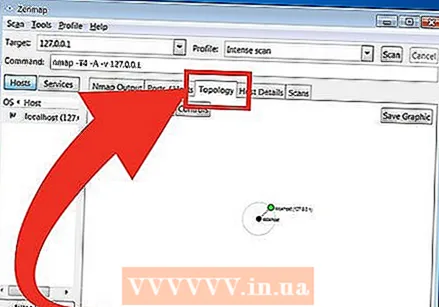

Faceți clic pe scanare pentru a începe scanarea. Rezultatele active ale scanării sunt afișate în fila Output din Nmap. Durata scanării depinde de profilul de scanare pe care îl alegeți, de distanța fizică până la țintă și de configurația de rețea a țintei.  Citiți rezultatele. După finalizarea scanării, veți vedea mesajul „Nmap done” în partea de jos a filei Nmap Output. Acum puteți vizualiza rezultatele în funcție de tipul de scanare pe care l-ați efectuat. Toate rezultatele sunt afișate în fila principală de ieșire a Nmap, dar puteți utiliza celelalte file pentru mai multe informații despre date specifice.

Citiți rezultatele. După finalizarea scanării, veți vedea mesajul „Nmap done” în partea de jos a filei Nmap Output. Acum puteți vizualiza rezultatele în funcție de tipul de scanare pe care l-ați efectuat. Toate rezultatele sunt afișate în fila principală de ieșire a Nmap, dar puteți utiliza celelalte file pentru mai multe informații despre date specifice. - Porturi / Gazde - Această filă arată rezultatele scanării porturilor, inclusiv serviciile acelor porturi.

- Topologie - Aceasta arată traseul pentru scanarea efectuată. Aici puteți vedea câte hamei trece datele dvs. pentru a atinge obiectivul.

- Detalii gazdă - Acesta conține o prezentare generală a obiectivului dvs., obținut prin scanări, cum ar fi numărul de porturi, adrese IP, nume de gazdă, sisteme de operare etc.

- Scanează - Această filă salvează lucrările scanărilor efectuate anterior. Acest lucru vă permite să rescați rapid cu un set specific de parametri.

- Porturi / Gazde - Această filă arată rezultatele scanării porturilor, inclusiv serviciile acelor porturi.

Metoda 2 din 2: Utilizarea liniei de comandă

- Instalați Nmap. Înainte de a utiliza Nmap, trebuie să instalați software-ul, astfel încât să îl puteți rula din linia de comandă a sistemului dvs. de operare. Nmap este mic și disponibil gratuit de la dezvoltator. Urmați instrucțiunile de mai jos pentru sistemul dvs. de operare:

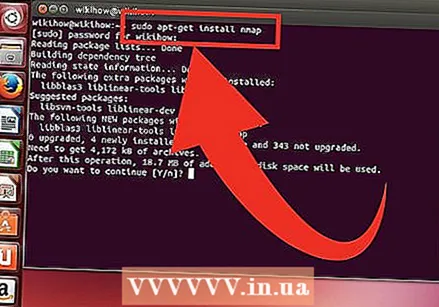

- Linux - Descărcați și instalați Nmap din depozitul dvs. Nmap este disponibil pentru majoritatea depozitelor Linux. Rulați comanda de mai jos în funcție de distribuția dvs.:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32-bit) SAU

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64 de biți) - Debian, Ubuntu

sudo apt-get install nmap

- Red Hat, Fedora, SUSE

- Windows - Descărcați programul de instalare de pe Nmap. Puteți descărca acest lucru gratuit de pe site-ul dezvoltatorului. Este recomandat să descărcați direct de la dezvoltator pentru a evita posibilii viruși sau fișiere false. Programul de instalare vă permite să instalați rapid instrumentele de linie de comandă ale Nmap fără a le extrage în folderul corect.

- Dacă nu doriți interfața grafică de utilizator Zenmap, o puteți debifa în timpul procesului de instalare.

- Mac OS X - Descărcați fișierul de imagine disc Nmap. Acest lucru poate fi descărcat gratuit de pe site-ul dezvoltatorului. Este recomandat să descărcați direct de la dezvoltator pentru a evita posibilii viruși sau fișiere false. Utilizați programul de instalare inclus pentru a instala Nmap pe sistemul dvs. Nmap necesită OS X 10.6 sau o versiune ulterioară.

- Linux - Descărcați și instalați Nmap din depozitul dvs. Nmap este disponibil pentru majoritatea depozitelor Linux. Rulați comanda de mai jos în funcție de distribuția dvs.:

- Deschideți linia de comandă. Porniți comenzile Nmap din linia de comandă, iar rezultatele sunt afișate sub comandă. Puteți utiliza variabile pentru a schimba scanarea. Puteți rula scanarea din orice director de pe linia de comandă.

- Linux - Deschideți terminalul dacă utilizați o interfață grafică pentru distribuția Linux. Locația terminalului diferă în funcție de distribuție.

- Windows - Aceasta poate fi accesată apăsând tasta Windows + R și tastând „cmd” în câmpul de rulare. În Windows 8, apăsați tasta Windows + X și selectați promptul de comandă din meniu. Puteți rula o scanare Nmap dintr-un alt folder.

- Mac OS X - Deschideți aplicația Terminal în subfolderul Utility din folderul Applications.

- Linux - Deschideți terminalul dacă utilizați o interfață grafică pentru distribuția Linux. Locația terminalului diferă în funcție de distribuție.

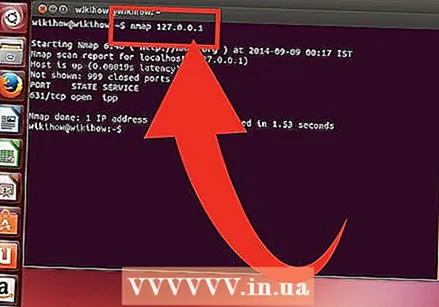

Scanați porțile publicului țintă. Pentru a efectua o scanare standard, tastați nmap target>. Aceasta va face ping către țintă și va scana porturile. Aceasta este o scanare care poate fi ușor detectată. Rezultatele sunt afișate pe ecran. Este posibil să fie necesar să derulați din nou în sus pentru a vedea toate rezultatele.

Scanați porțile publicului țintă. Pentru a efectua o scanare standard, tastați nmap target>. Aceasta va face ping către țintă și va scana porturile. Aceasta este o scanare care poate fi ușor detectată. Rezultatele sunt afișate pe ecran. Este posibil să fie necesar să derulați din nou în sus pentru a vedea toate rezultatele. - În funcție de intensitatea și scopul scanării, executarea unei scanări Nmap poate fi contrară termenilor și condițiilor ISP-ului dvs. și poate părea suspectă. Verificați întotdeauna legile din țara dvs. și contractul dvs. ISP înainte de a rula scanări Nmap pe alte ținte decât rețeaua dvs. de domiciliu.

Rulați o scanare personalizată. Puteți utiliza variabile pe linia de comandă pentru a modifica parametrii scanării, rezultând rezultate mai detaliate sau mai puțin detaliate. Modificarea variabilelor de scanare va schimba profunzimea scanării. Puteți adăuga mai multe variabile, separate printr-un spațiu. Plasați variabilele în fața țintei: variabila nmap> variabilă> țintă>

Rulați o scanare personalizată. Puteți utiliza variabile pe linia de comandă pentru a modifica parametrii scanării, rezultând rezultate mai detaliate sau mai puțin detaliate. Modificarea variabilelor de scanare va schimba profunzimea scanării. Puteți adăuga mai multe variabile, separate printr-un spațiu. Plasați variabilele în fața țintei: variabila nmap> variabilă> țintă> - -sS - Aceasta este o scanare stealth SYN. Este mai puțin vizibilă decât o scanare standard, dar poate dura mai mult. Multe firewall-uri moderne pot detecta o scanare -sS.

- -sn - Aceasta este o scanare ping. Aceasta dezactivează scanarea portului și verifică numai dacă gazda este online.

- -O - Aceasta este o scanare a sistemului de operare. Scanarea va încerca să determine sistemul de operare țintă.

- -A - Această variabilă utilizează unele dintre cele mai frecvent utilizate scanări: detectarea sistemului de operare, detectarea versiunilor, scanarea scripturilor și traceroute.

- -F - Aceasta activează modul rapid și reduce numărul de porturi scanate.

- -v - Aceasta afișează mai multe informații în rezultatele dvs., făcându-le mai ușor de citit.

Rulați scanarea către un fișier XML. Puteți trimite rezultatele scanării într-un fișier XML pentru o citire ușoară în orice browser web. Pentru a face acest lucru, aveți nevoie de variabilă -bou precum și acordarea unui nume de fișier noului fișier XML. O comandă completă ar putea arăta ca nmap –oX Scan Results.xml target>.

Rulați scanarea către un fișier XML. Puteți trimite rezultatele scanării într-un fișier XML pentru o citire ușoară în orice browser web. Pentru a face acest lucru, aveți nevoie de variabilă -bou precum și acordarea unui nume de fișier noului fișier XML. O comandă completă ar putea arăta ca nmap –oX Scan Results.xml target>. - Fișierul XML va fi salvat în locația dvs. curentă de lucru.

sfaturi

- Ținta nu răspunde? Plasați parametrul „-P0” după scanare. Acest lucru va forța Nmap să înceapă scanarea chiar dacă programul crede că ținta nu există. Acest lucru este util dacă computerul este blocat de un firewall.

- Vă întrebați cum merge scanarea? În timp ce scanarea este în desfășurare, apăsați bara de spațiu sau orice tastă pentru a vizualiza progresul Nmap.

- Dacă scanarea pare să dureze pentru totdeauna (douăzeci de minute sau mai mult), adăugați parametrul „-F” la comandă, astfel încât Nmap scanează doar cele mai utilizate porturi.

Avertizări

Dacă rulați adesea scanări Nmap, rețineți că ISP-ul dvs. (Furnizor de servicii Internet) poate pune întrebări. Unii furnizori de servicii Internet scanează în mod regulat traficul Nmap, iar Nmap nu este tocmai cel mai discret instrument. Nmap este un instrument foarte cunoscut folosit de hackeri, deci este posibil să trebuiască să explicați.

- Asigurați-vă că sunteți autorizat să scanați ținta! Scanarea www.whitehouse.gov cere doar probleme. Dacă doriți să scanați o țintă, încercați scanme.nmap.org. Acesta este un computer de testare, creat de autorul Nmap, care poate fi scanat gratuit fără probleme.